最近,國產大模型DeepSeek一躍成為全球矚目的焦點。伴隨著用戶量的爆發(fā)式增長,海量惡意請求攻擊也接踵而至,讓人們再次深刻審視其安全現狀和發(fā)展路徑。

DDoS攻擊背后的攻防博弈

1月27日,DeepSeek宣布因基礎設施遭受“大規(guī)模惡意攻擊”,暫停新用戶注冊。這條消息猶如一顆石子投入平靜的湖面,激起千層浪。

業(yè)內分析稱,此次針對DeepSeek的攻擊大致可劃分為三個階段:從起初以頻繁分布式拒絕服務(DDoS)攻擊干擾正常網絡通信,到加入大量的HTTP代理攻擊,再到僵尸網絡團隊開始參與攻擊,攻擊手段多樣且不斷升級,危害逐步擴大,呈現出高度組織化、規(guī)模化的特征。

“自這次攻擊發(fā)生后,部分用戶出現服務中斷、登錄及注冊異常等問題。經過一系列緊急處理,如快速擴容服務器集群、優(yōu)化請求限制機制,以及針對DDoS攻擊,臨時限制非+86手機號注冊,并啟用流量清洗技術過濾異常請求等措施后,系統的高并發(fā)訪問壓力得以緩解,DeepSeek網頁及API功能已基本穩(wěn)定,但仍需持續(xù)監(jiān)測潛在風險,高度重視網絡攻擊帶來的影響。”長亭科技聯合創(chuàng)始人龔杰這樣說。

龔杰告訴記者,就項目推進和新業(yè)務拓展而言,雖然此次網絡攻擊對DeepSeek造成了一定的短期影響,但從安全角度看,這類事件在流量激增和平臺迅速擴張的背景下并不罕見。只要持續(xù)加強系統安全建設,及時響應和解決潛在風險,這些影響可以逐步得到緩解和控制。

針對服務中斷給用戶帶來的影響,DeepSeek方面稱,將免費延長付費服務有效期,并為用戶提供更高級別的技術支持。“雖然目前未公布詳細的后續(xù)調整計劃,但從已采取的措施來看,DeepSeek正重點加強網絡安全防護、提升系統穩(wěn)定性,并致力于優(yōu)化用戶體驗。”啟明星辰集團技術副總裁張忠杰表示。

“綜合來看,本次攻擊的流量規(guī)模在全球DDoS事件中排名前列。”天融信安全專家王媛媛指出,根據已公開的數據,DeepSeek的服務器集群曾遭受每秒超過2.3億次的DDoS惡意請求攻擊。無獨有偶,此前《黑神話:悟空》全球上線后,也曾遭遇海外60個僵尸網絡大規(guī)模攻擊,網絡攻擊對熱門應用尤為“青睞”。

在此次DeepSeek遭遇攻擊中,也疑似出現了數據泄露問題。“某安全團隊在掃描DeepSeek互聯網的子域名時,發(fā)現兩個子域名下的兩個端口,無需認證即可訪問的特定數據庫,通過查詢可獲取數據庫中所有數據集列表。”王媛媛表示,其中包括了超100萬條日志記錄,涵蓋用戶聊天記錄、API密鑰、后端操作細節(jié)等數據。

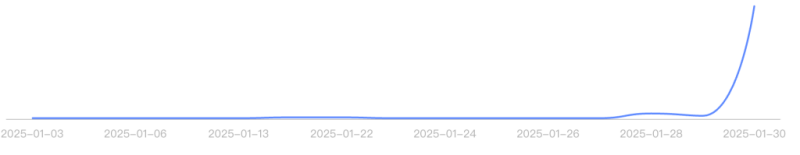

攻擊指令趨勢

須摒棄“救火式”被動防護狀態(tài)

對于DDoS攻擊的特點,我們可以這樣理解——通過大流量把正常的通路堵塞,影響正常的訪問。對此,龔杰介紹,在持續(xù)時間上,DDoS攻擊可能是短時、猛烈的流量爆發(fā),也可能采用低速、長期持續(xù)的“慢速攻擊”,還呈現間歇性模式,攻擊者分段發(fā)起攻擊,讓人防不勝防。除了流量攻擊,數據竊取和模型篡改等新型攻擊也層出不窮。

在數據竊取方面,攻擊者手段多樣。他們通常會利用Web應用漏洞,像SQL注入、文件包含、遠程代碼執(zhí)行等,或利用未打補丁的軟件漏洞直接滲透目標系統;還會通過側信道攻擊,分析系統的響應時間、功耗、內存狀態(tài)等信息間接提取敏感數據;甚至運用社會工程學,針對管理員或關鍵用戶進行釣魚、欺騙等獲取登錄憑證或內部信息。

伴隨人工智能技術的發(fā)展,AI攻擊的形式日益多樣化和復雜化。除傳統網絡攻擊方式外,攻擊者還利用AI獨特能力增強攻擊效果,使得攻擊的隱蔽性大大提升。對此,王媛媛建議,面對多樣化的AI攻擊形式,防御策略也需要相應升級,利用AI驅動的防御手段,用AI的“魔法”打敗攻擊者。

“當前,大模型的安全防護仍處于‘救火式’的被動狀態(tài)。”永信至誠副總裁付磊持這樣的觀點。

在付磊看來,類似攻擊事件暴露出數據安全與個人隱私保護的嚴重缺失,這也使得現下安全防護技術在應對大模型安全威脅時存在的局限暴露無遺。

龔杰也分析認為,首先是靜態(tài)防御與動態(tài)威脅的不匹配,傳統防御體系依賴靜態(tài)簽名和固定規(guī)則,難以應對大模型安全威脅的高度隱蔽性和動態(tài)性;其次,訪問控制策略存在局限性,傳統基于角色的權限管理在多系統、多數據源以及多層級交互的大模型環(huán)境中,無法準確描述和控制復雜的訪問需求;再者,基于規(guī)則的入侵檢測技術存在盲區(qū),對大模型系統中慢速、低噪聲的異常行為檢測不敏感,且海量日志的處理也存在瓶頸,傳統日志審計和事件關聯分析工具難以滿足實時性和精準性的監(jiān)控需求。

前瞻性、體系化防范迫在眉睫

對于此類安全事件,付磊深有體會——諸多大模型廠商往往采取“頭痛醫(yī)頭、腳痛醫(yī)腳”的碎片化策略,通過疊加訪問控制、數據加密、漏洞補丁等傳統安全措施進行補救。

“然而,這種治標不治本的方式無法從根本上解決問題,安全風險依然層出不窮,暴露出安全管理缺乏前瞻性與體系性的短板。”付磊說。

為此,在制定防護方案時,需要對數據加密、訪問控制、入侵檢測等核心環(huán)節(jié)進行技術升級和策略優(yōu)化。在數據加密方面,采取端到端加密與分層加密策略,確保數據在傳輸、存儲、處理全過程加密,并根據數據敏感性采用不同強度加密。訪問控制上,引入零信任架構,對所有訪問請求進行嚴格認證和授權。

龔杰還提到,在入侵檢測時,引入基于行為分析和機器學習的智能檢測技術,建立行為基線,檢測異常行為;還應對安全事件進行分布式監(jiān)控,構建全鏈路安全保障,將數據加密、訪問控制、入侵檢測有機融合。

“我們需要認識到,大模型本身也是一個應用,也需要對外提供服務。因此,傳統的安全防護不能少。”天融信解決方案專家張博坦言,在業(yè)務運營過程中面臨大量的網絡安全、數據安全和應用安全風險,需要我們通過傳統的安全防護手段比如防火墻、入侵檢測、抗DDoS的硬件安全設備或者通過云抗D或者云WAF等云服務的方式保證大模型應用的安全。

光明網網絡安全頻道&數字化頻道出品

監(jiān)制:張寧 策劃:李政葳 撰文:雷渺鑫、劉昊